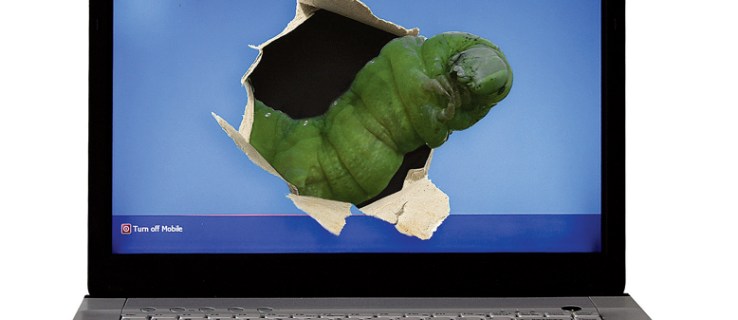

Namnet på Conficker-masken är en tysk hackerordlek som betyder att skruva (”ficken” är det tyska verbet för samlag) med din konfiguration. Och infekterade datorer blir verkligen bra och riktigt, eh, ombytliga. Så hur sprids Conficker, vad gör det och hur kan du skydda dig mot det? Och om du har oturen att vara en av de tio miljoner plus som redan är smittade, hur tar du bort det? Jag ägnar denna månads kolumn åt att svara på sådana frågor, att bli nedstämd och smutsig med det mest oroande säkerhetsproblemet sedan Blaster, Love Bug och Sobigs dagar.

Vad är det?

Låt oss börja från början med att bestämma vad Conficker faktiskt är. Denna speciella mask är känd under ett gäng olika namn, de mest populära är Conficker, Downadup Kido och, något mindre minnesvärt, Trojan.Win32.Agent.bccs. Kalla det vad du vill, masken har redan infekterat miljontals nätverksanslutna datorer genom att utnyttja en gammal sårbarhet i Windows Server Service (svchost.exe), som enligt Microsoft förblir opatchad på ungefär 30 % av Windows-systemen online. Med andra ord är de tio miljoner datorer som redan är infekterade en droppe i havet när man tänker på att det finns minst 300 miljoner datorer i riskzonen världen över. Nuvarande tänkesätt säger att ett välorganiserat gäng cyberkriminella bakom Conficker tar sin tid innan de släpper lös den verkliga nyttolasten, och det finns många spekulationer om vad det kan vara. Först måste vi veta hur Conficker kommer in på din dator i första hand.

Hur sprids det?

Det enkla svaret är att Conficker utnyttjar apatiska, kaxiga och korkade användare. Du vet, de som inte tillämpar kritiska säkerhetskorrigeringar i tid; de som tror att de är över att bli smittade av någonting.

Conficker.B använder i huvudsak en tredelad spridningsmetod genom att utnyttja den kritiska sårbarheten i Windows Server Service, nätverksresurser och Windows AutoPlay-funktionen. Du kommer att märka att jag pratar om den nuvarande, mycket virulenta varianten av Conficker, snarare än den ursprungliga typ A-masken från november 2008. Den sprider sig bara via Server Service-sårbarheten, vilket är anledningen till att den inte har blivit lika stor. problem som sitt syskon.

Conficker kommer in i system där säkerhetskorrigeringen ännu inte har rullats ut och kopierar sig själv till Windows-systemet, Internet Explorer eller Movie Maker-mappen som en dold DLL med ett slumpmässigt filnamn. Den letar efter sårbara datorer och får dem att ladda ner en kopia av sig själv via HTTP med en slumpmässig port mellan 1024 och 10000, som den öppnar. För att säkerställa att den körs varje gång Windows startar, skapar den också en registerpost med ett slumpmässigt namnvärde, men ett datavärde på ”rundll32.exe

Men Conficker kommer också alltid att försöka kopiera sig själv till ADMIN$-resursen (Windows-mappen) för en måldator genom att antingen använda den för närvarande inloggade användarens autentiseringsuppgifter (förutsatt att de har administratörsrättigheter och att samma konto används på flera datorer, en hel nätverket äventyras snart), eller genom att leta efter svaga lösenord för vilket användarkonto som helst med skrivbehörighet. Masken har en lista med hundratals sådana svaga lösenord att referera till, inklusive de hjärnlösa klassikerna ”1234”, ”admin”, ”admin123”, ”qwerty”, ”passwd”, ”foobar”, ”hemlig” och ”letmein” för att bara nämna några.