Under andra världskriget var Enigmakoden ett av Nazitysklands viktigaste vapen, vilket gjorde att tyska styrkor kunde skicka morsekodmeddelanden mellan enheter och ledningscentraler som vem som helst kunde lyssna på, men ingen kunde förstå.

I flera år ansågs koden vara okrossbar tills teamet på Bletchley Park, ledd av Alan Turing, lyckades knäcka den i ett genombrott som potentiellt räddade tusentals liv.

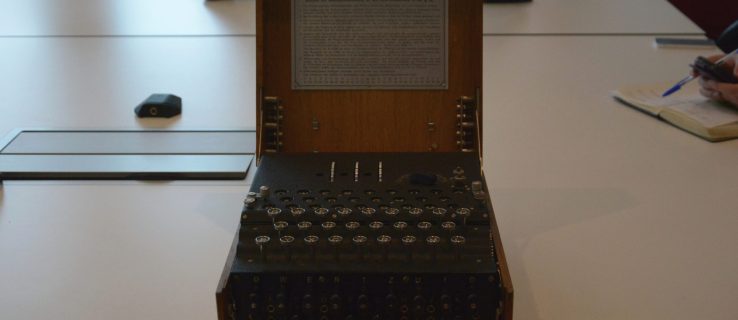

PC Pro träffade Thomas Briggs från Bletchley Park Museum vid en speciell visning av Turing-biografin Imitationsspelet för att ta reda på hur Enigma fungerade, hur ”dåliga lösenord” ledde till att det bröts och hur dess arv har färgat modern datoranvändning och kryptografi.

Hur manövrerades maskinen?

Vid midnatt varje dag skulle Enigma-operatörerna ställa in sin maskin enligt ett inställningskort som de fick varje månad, som hade 31 rader på sig – en för varje dag i månaden – vilket är hur de skulle vara säkra på att de var gör samma saker som de andra lagen.

Det första de skulle behöva göra var att sätta in de tre korrekta rotorerna, varav det fanns fem tillgängliga, i maskinen och välja en förment slumpmässig nyckel. De skulle sedan omvandla det till siffror och slå in dem i rotorerna.

De tre rotorerna gav dig 60 olika möjliga kombinationer och för tyskarna var det enkelt, eftersom allt stod där på ett ark som berättade vad det var. Om du försöker bryta koden, måste du försöka ta reda på vilken av dessa 60 kombinationer som finns i maskinen. Bortsett från det måste varje rotor ha sin ringinställning inställd på en viss position, av vilken det fanns 26 för varje rotor, eller ungefär 17 500 totalt. Och det är 17 500 för var och en av dessa 60 möjliga kombinationer.

När du har gjort det finns det en plug-board panel på framsidan. Det finns 26 dubbla uttag, en för varje bokstav i alfabetet, och 10 kablar. Du kopplar in de 10 kablarna för att para ihop 20 av 26 bokstäver, och det finns cirka 150 biljoner sätt att koppla ihop kortet på egen hand, så att gissa rätt tio kabelpositioner på framsidan av kortet är betydligt svårare än till exempel att välja rätt sex nummer i lotteriet på helgen.

När du slår ihop det hela – de 60 rotorordrarna, 17 500 ringinställningarna, inställningarna för 150 biljoner pluggkort – ger det dig 159 kvintiljoner sätt att ställa in maskinen på. Ur den tyska Enigma-operatörens synvinkel är det verkligen lätt att göra det, eftersom du har det på listan. Ur kodbrytarens synvinkel, om du har lyckats få tag i några av korten, är du sorterad. Om du inte har korten måste du hitta ett annat sätt och du har 159 kvintiljoner varianter att sortera igenom.

jagOm du ville prova en brute force attack, som bara är att prova allt tills du träffar rätt, och kunde gå igenom en per sekund, skulle det ta dig 159 000 000 000 000 000 000 sekunder, vilket är mycket längre än universum har funnits. Så det är omöjligt att du skulle kunna göra det på det sättet och det faktum att det finns så många potentiella kombinationer är en av anledningarna till att nazisterna helhjärtat trodde att den här koden var okrossbar.

Så kodbrytarna var tvungna att hitta på olika sätt att minska antalet möjligheter som de var tvungna att försöka till en mer hanterbar nivå, vilket de gjorde med hjälp av de olika tipsen och tricken.

Vad menar du när du säger en ”förmodat” slumpmässig nyckel?

Människor är fruktansvärda på måfå. Vi har utvecklats under miljontals år för att upptäcka och skapa mönster, så om du plötsligt blir ombedd att gå emot den grundläggande programmeringen, kan du inte göra det.

Jag tar med den här maskinen till skolor och innan jag berättar för eleverna om den biten får jag dem att välja sin egen slumpmässiga nyckel på tre bokstäver. Sedan frågar jag dem vem som valt sina egna initialer, vilket naturligtvis inte är slumpmässigt, och halva klassen kommer att räcka upp händerna. Andra val jag har sett är saker som ”KFC” och andra saker som är relevanta för dem.

De tyska Enigma-operatörerna var inte annorlunda – det är en naturlig sak för människor att göra. Men det illustrerar det faktum att om du har ett chiffersystem, oavsett hur säkert det är, om du sedan introducerar ett mänskligt element i det och du ber dem att göra något slumpmässigt, så är det en svag punkt.

Det är direkt analogt med problem med att skapa ett säkert lösenord för webbplatsanvändning idag – en betydande del av människor använder fortfarande ”lösenord” eller ”lösenord1” online, eller 1111, 1234 för sin kredit- eller betalkorts PIN-kod. Hur Enigma-operatörerna arbetade visar att dåliga lösenord var ett problem redan innan datorer uppfanns.

Var detta till hjälp när det kom till att kodbrytarna på Bletchley slog sönder Enigma?

Ja det var det. De hade massor av tips och tekniker när det gällde att bryta koden och en av dem var att många Enigma-operatörer använde flicknamn och svordomar istället för att välja en nyckel slumpmässigt, som kodbrytarna kallade ”cillies” efter en tysk Enigma-operatör som använde sin flickväns namn – Cilli – som nyckeln för varje sändning.

Det var den första som upptäcktes, men det fanns andra, som Herivel-spetsen. Det här var tanken att när du väl hade skrivit klart ett meddelande, om du kände dig lat eller var under press, skulle du lämna bokstäverna där de var och bara fortsätta skriva, eller så skulle du bara ge var och en av rattarna en snabb snärt. Även om det här känns slumpmässigt, är det inte det – det flyttar bara varje nummer på några utrymmen från där det var tidigare, så om du har listat ut det föregående meddelandets konfiguration ger det dig ett tips om vad nästa kan vara.

Fanns det något förutom ”cillies” som hjälpte dem?

Ja, de hittade inte bara sätt att minska antalet inställningar de var tvungna att prova, utan de hittade också sätt att påskynda genomgången av resten av dem.

Det var mycket mycket komplicerad matematik inblandad, men det fanns en del tur, som vanligtvis kom från att operatörerna antingen inte följde proceduren eller följde en procedur som saknade säkerhet.

Ett annat problem med maskinen, som inte känns som ett problem när du först ser den, är när du trycker på en viss bokstavstangent, du kan vara säker på att du aldrig kommer att få den bokstaven som utdata. Att, skulle jag föreställa mig, när det skapades skulle förmodligen ha verkat som en funktion, eftersom du inte vill att det ens ska finnas en liten chans att få ut samma meddelande som du har lagt in. Men vad gäller Bletchley Park Codebreakers var oroliga, det var faktiskt något som de använde – det var ett viktigt fel med maskinens design.

Men de var utan tvekan också väldigt, väldigt hårt arbetande och de lade mycket kraft på att hitta lösningen på det här problemet – och det var vad det var för många av dem, det var ett pussel som skulle lösas.

Inte långt före krigsutbrottet fick en grupp polacker tag i en prototyp av Enigma-maskin och började räkna ut hur den fungerade och hur den kunde avkodas. Hur mycket påverkade deras arbete det som gjordes på Bletchley Park?

Som jag förstår det var det polska bidraget ganska stort. De gjorde mycket arbete för att ta reda på hur maskinen gjorde vad den gjorde och, avgörande, arbetade de med de matematiska teknikerna som kunde användas för att hitta inställningarna ganska snabbt. Detta inkluderade att skapa en maskin som de kallade Bomba, som bara gick igenom massor av olika kombinationer och testade dem elektriskt väldigt snabbt. Den informationen delades med de allierade Codebreakers.

Jag skulle säga att det definitivt hade en inverkan på det arbete som Codebreakers gjorde, och förmodligen gav dem ett försprång och påskyndade processen. De var tvungna att utöka det arbete som polackerna hade gjort till den mer komplicerade versionen av Enigma, men du kan se hur hjälpsam de tyckte det var, eftersom Alan Turings maskin hette Bomben, vilket förmodligen var en hyllning till originalmaskinen.

Vad tror du är Enigmas arv för kryptering och kryptografi?

Det finns många analogier som kan dras mellan brytandet av Enigma och att komma in i koder och chiffer som håller vår information säker idag.

Du har den andra sidan av historien på gång och under andra världskriget är en mycket förenklad syn på det att medan vi ser oss själva som de ”bra killarna”, spelade vi rollen som hackern och bröt chiffern. .

Nuförtiden finns chiffrerna där för att skydda vår information och människor går in för att försöka bryta dem för att komma åt vår information för skändliga syften, eller bara för fan Det.

En annan analogi som kommer in är i huvudsak skräplösenord med nyckeln för meddelandeinställning och människor har det problemet nuförtiden. Chiffer och systemen som används för att hålla vår information säker nuförtiden är så starka att det inte är värt att faktiskt försöka komma på hur man bryter dem. Istället går hackare efter den svaga punkten, som oundvikligen är det mänskliga elementet, som lösenord. Det var vad som hände på Bletchley, de valde ”lösenordet” om du vill – nyckeln för meddelandeinställningar – som var den bit som ställts in av en människa, i motsats till systemet, som faktiskt var ganska säkert. Även med dagens standarder är det inte ett dåligt chiffer, men regeringar skulle inte använda det idag, dels för att det är långsamt och krångligt och dels för att det finns mycket, mycket säkrare system tillgängliga nu.

The Imitation Game går nu på bio över hela landet.